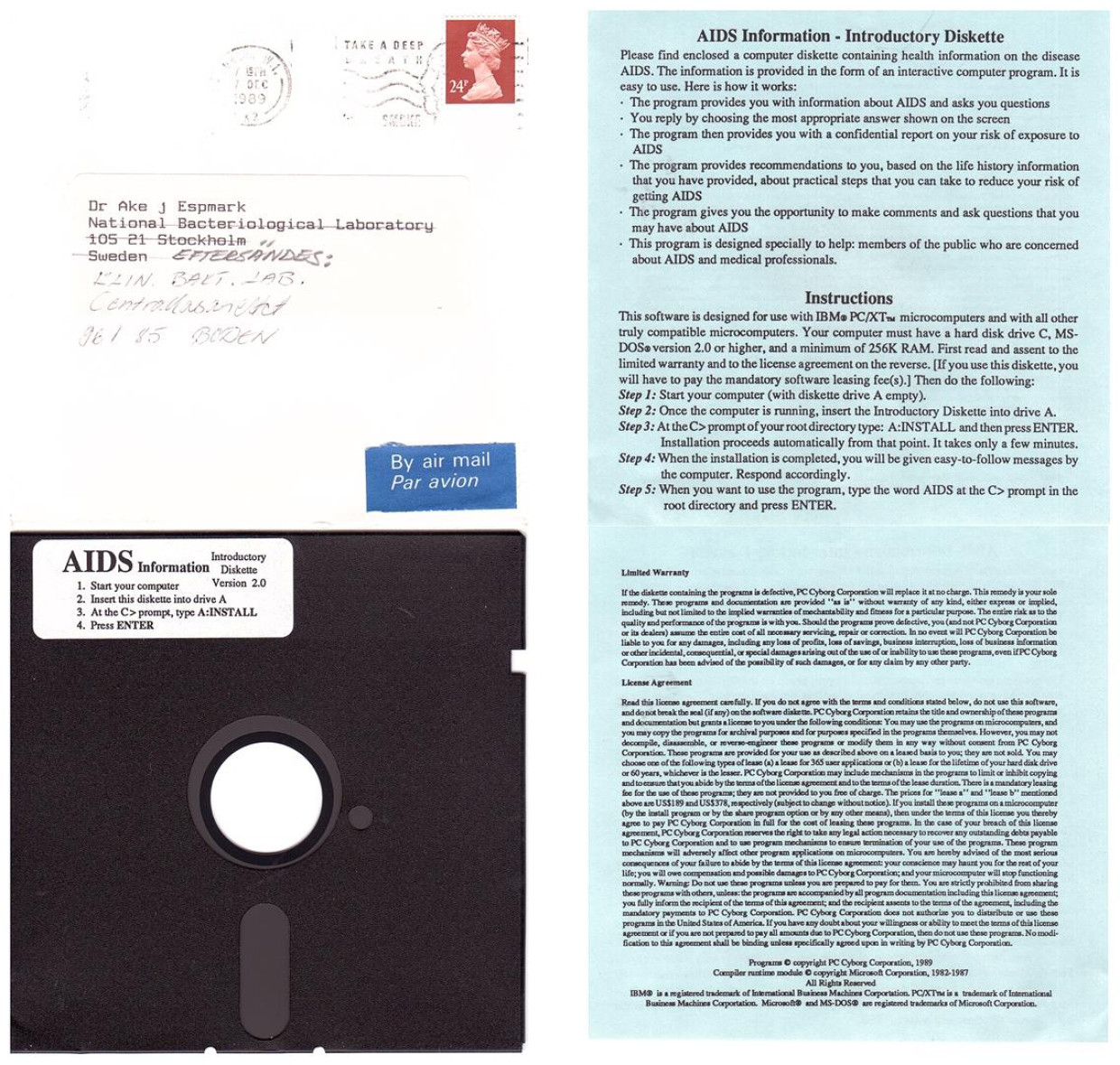

Vor ziemlich genau 35 Jahren, im Dezember 1989, verschickte der amerikanische Biologe Joseph Popp 20.000 5,25-Zoll-Disketten – sogenannte „Floppy Disks“ – per Post. Es waren für viele Menschen dramatische Zeiten. Das erste Jahrzehnt der Aids-Epidemie neigte sich gerade dem Ende zu. Die US-Behörden meldeten den hunderttausendsten Fall. Kein Wunder, dass das Interesse an dem Inhalt der Diskette groß gewesen sein dürfte. Schließlich stand „AIDS Information“ darauf geschrieben. Ein beigefügtes Infoblatt versprach, die Software auf der Diskette würde die persönliche Aids-Gefährdung des Nutzers einschätzen. Doch das war alles Lüge. In Wahrheit handelte es sich um die Initialzündung einer Betrugsmasche, die heutzutage rund um den Globus millionenfach stattfindet und Schäden in Milliardenhöhe verursacht.

Die Disketten gingen vor allem an Teilnehmer einer Aids-Konferenz. Wer sie einlegte, bei dem nistete sich Schadsoftware auf dem Rechner ein. Das tat sie erst mal still und heimlich – nichts passierte. Bis die Opfer ihren Computer zum neunzigsten Mal hochgefahren hatten. Dann ging nichts mehr.

189 Dollar an einen Briefkasten in Panama

Die Software hatte im Hintergrund systematisch die Namen wichtiger Dateien verschlüsselt. Auf dem Bildschirm erschien ein Hinweis, in dem von einer abgelaufenen Lizenz die Rede war. Und eine Aufforderung: Die Nutzer sollten einen Scheck über 189 Dollar an einen Briefkasten in Panama schicken.

„Damit war der Gedanke gepflanzt, dass über Anwenderdaten eine Erpressung stattfinden kann“, sagt Thorsten Rosendahl, Sicherheitsexperte beim Unternehmen Cisco Talos. Heute bezeichnet man derartige Schadprogramme als Ransomware. Die Übeltäter schleusen die Software auf die Rechner ihrer Opfer, verschlüsseln die Systeme und verlangen ein Lösegeld (englisch „ransom“), um sie wieder zu entschlüsseln.

Der Schaden kann beträchtlich sein: 2023 erwischte es den kommunalen Dienstleister Südwestfalen IT, was Ämter in 70 Kommunen lahmlegte. In den Vereinigten Staaten musste 2021 das Unternehmen Colonial Pipeline seinen Betrieb nach einem Ransomware-Angriff einstellen, was zu Sprit-Engpässen in manchen Teilen des Landes führte. Auch Krankenhäuser werden zum Ziel. Jüngster Fall in Deutschland waren die Wertachkliniken in Bayern, die nach einem Angriff im September ihren Betrieb einstellen mussten.

266,6 Milliarden Euro Schaden – allein in Deutschland

Über 317 Millionen versuchte Ransomware-Angriffe hat es laut dem Unternehmen Sonicwall im Jahr 2023 gegeben. Zwei Jahre zuvor, während der Corona-Pandemie, waren es sogar über 623 Millionen. Allein in Deutschland sind 2024 Schäden in Höhe von 266,6 Milliarden Euro durch Cyberattacken entstanden, wie der Branchenverband Bitkom vorrechnet. Angriffe mit Ransomware werden von den betroffenen Unternehmen in Umfragen am häufigsten gemeldet.

Für den Siegeszug dieser Art von Erpressung mussten seit dem Startschuss vor 35 Jahren aber noch zwei Dinge passieren. 1989 war die Vernetzung der Welt noch nicht so weit. Erst kurz nach dem Jahr 2000 erreichte das Internet auch normale Verbraucher. „Damals erschien mit ‚PGPCoder‘ eine Verschlüsselungssoftware, die per E-Mail verschickt wurde“, sagt Rosendahl.

Anrufe bei Bezahl-Telefonnummern

In dieser Zeit hätten sich die Täter noch schwergetan, den Geldfluss abzuwickeln. „Erst wurden Nummernkonten verwendet, dann Plattformen für Goldhandel, die außerhalb des Bankgeschäfts stattgefunden haben“, sagt Rosendahl. Die Übeltäter hätten sogar Bezahl-Telefonnummern genutzt, die man im Ausland anrufen und dann für eine bestimmte Zeit dranbleiben musste. Mit dem Durchbruch von Kryptowährungen kam letztendlich der Durchbruch der Ransomware. „Das hat es leicht gemacht, den Geldfluss aus Sicht der Täter relativ sicher abzuwickeln – an dieser Stelle sind wir heute“, sagt Rosendahl.

Zu seinen Aufgaben gehört es, Informationen über diese Täter und ihr Vorgehen zu gewinnen. Dabei entdeckt er manche Parallele zu ihrem gemeinsamen Vorgänger Joseph Popp. Der hatte einen psychologischen Trick genutzt, indem er an etwas Aktuelles anknüpfte, nämlich Aids. „Wenn mir etwas angeboten wird, das mich interessiert und das mich neugierig macht, bin eher gewillt, diese Floppy ins Laufwerk zu schieben“, sagt Rosendahl. So etwas sehe er heute noch. In der vergangenen Woche, als es im Rahmen der „Black Week“ viele Sonderangebote gab, hätten sich Angriffsversuche mit falschen Angeboten gehäuft oder Nachrichten über Pakete, die vermeintlich beim Zoll feststecken. Das soll die Leute dazu bewegen, den ersten Schritt zu tun. „Sie sollen auf einen Link klicken oder Daten preisgeben“, sagt Rosendahl. Es sind Einfallstore für die Ransomware-Banden.

Wie viele 1989 auf die Diskette reingefallen sind, ist unklar. Auch der genaue Schaden lässt sich nicht beziffern. Es gibt Medienberichte, wonach ein Forschungsinstitut aus Italien Daten aus zehn Jahren Arbeit verloren hat. Rosendahl schätzt dennoch, dass die Schäden für den Einzelnen verheerend gewesen sein könnten. „Damals waren Back-ups noch nicht so hoch im Kurs“, sagt er. Daher fehlten für viele Daten womöglich die Sicherheitskopien.

Die meisten Angriffe ließen sich vermeiden

Auf die Frage, ob man sich damals hätte schützen können, sagt Rosendahl: „In der Theorie ja, in der Praxis nein.“ Man hatte sich damals noch nicht mit solchen Problemen beschäftigt. „So sind wir Menschen eben: Es muss erst etwas passieren, bevor wir anfangen, Gegenmaßnahmen ins Spiel zu bringen“, sagt er.

Heute sind Back-ups eine gängige Gegenmaßnahme. Allerdings bieten die auch keinen absoluten Schutz. Erstens müssen sie korrekt aufgesetzt sein, um nicht gleich mitverschlüsselt zu werden. Zweitens verschlüsseln die Täter nicht nur Daten, sondern saugen sie mitunter auch ab. „Wenn es sich um sensible Daten handelt, können sie die Opfer mit der Veröffentlichung der Daten erpressen“, sagt Rosendahl.

Einen absoluten Schutz gibt es nicht, aber die meisten Angriffe ließen sich mit grundlegenden Mitteln vermeiden. Rosendahl nennt die Haupteinfallstore für Täter. 66 Prozent der Angriffe nutzten, wie er sagt, „Compromised Credentials“ aus: schlechte Passwörter, fehlende Multifaktor-Authentifizierung. Letzteres ist eine Sicherheitsmaßnahme, bei der man sich etwa über mehrere Geräte anmelden muss, um Zugang zu einem System zu erhalten. 20 Prozent der Angriffe wiederum gehen auf bekannte Software-Schwachstellen zurück. „Wir sehen, dass Schwachstellen aus den Jahren 2018 oder 2019 immer noch genutzt werden – uralte Sachen, die man längst im Griff haben könnte“, sagt Rosendahl. Beide Schwächen ließen sich verhindern.

Anders als bei Joseph Popp handelt es sich heute nicht um Einzeltäter, sondern Banden, die arbeitsteilig vorgehen. „Es gibt Spezialisten, die sich um die Verschlüsselung kümmern, andere sind dafür zuständig, die Schadsoftware bei den Opfern zu platzieren“, sagt Rosendahl. Wieder andere würden den „Initial Access“ besorgen, also den Zugang zu den Systemen der Opfer. Viele dieser Dinge würden inzwischen unter Kriminellen auch als Dienstleistungen angeboten.

Zur Herkunft der Täter sagt Rosendahl: „Wir haben Länder, die nicht bereit sind, ein solches Verhalten gesetzlich zu verfolgen.“ Ein Beispiel sei Russland. Bitkom nennt zudem China als Land, aus dem viele Angriffe kämen. Joseph Popp entkam den Behörden damals nicht. Aber eine Strafe bekam er ebenfalls nicht. Er wurde zwar verhaftet, doch als ihm der Prozess gemacht wurde, argumentierten seine Verteidiger Medienberichten zufolge, er sei mental nicht verhandlungsfähig. Das Gericht folgte dieser Einschätzung.

Popp starb 2007 in den Vereinigten Staaten. Die Betrugsmasche, die er 18 Jahre zuvor erfunden hatte, begann da gerade an Bedeutung zu gewinnen.