Forscher warnen vor Hackerangriffen auf Spitäler und Medizintechnik und fordern mehr Aufklärung. Doch die Branche wiegelt ab und will keine Gefahr erkennen.

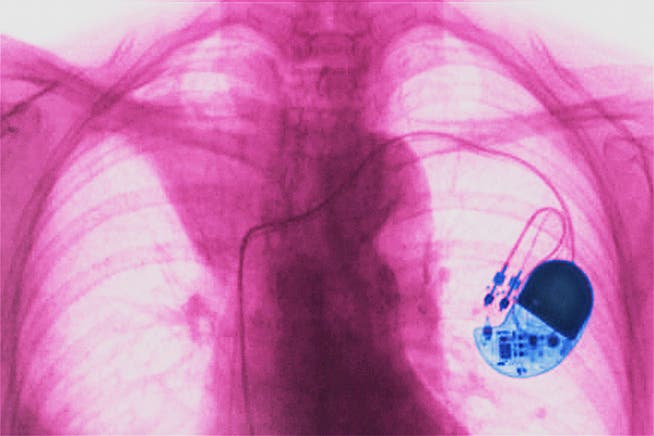

Ziel eines elektronischen Angriffs? Röntgenaufnahme eines Herzschrittmachers im Brustkorb.

Der Auftrag für das Zürcher Cybersecurity-Unternehmen Scip schien zunächst gewöhnlich. Der Auftraggeber: ein Schweizer Spital. Die Aufgabe: Zwanzig Medizinalprodukte sollten darauf getestet werden, ob Angreifer digital eindringen und die Geräte manipulieren könnten. Der Forschungschef des Unternehmens, Marc Ruef, ahnte damals noch nicht, dass drei Jahre Arbeit und viel Post mit Anwälten folgen würden, ehe eine verheerende Sicherheitslücke geschlossen werden würde.

Denn es war beunruhigend, was sein Team bei den Tests fand: In den Programmiercodes der Infusionspumpen, die Schmerzmittel in die Venen von Patienten pumpen, konnte es ohne grossen Aufwand eindringen und diese nach Belieben verstellen. «Auf diese Weise kann ein Angreifer die Bettlägerigen in kurzer Zeit mit einer Überdosis an Medikamenten töten. Zugleich konnten wir die Überwachungsmonitore auch noch so umsteuern, dass sie wahllos eingegebene Vitaldaten anzeigten und damit einen Mord an den Personen vertuscht hätten», sagt Ruef.

Hunderte Infusionspumpen und Überwachungsmonitore nutzt jedes Krankenhaus üblicherweise. Es sind gewöhnliche Medizinalgeräte. Scip informiert nach den Tests den Hersteller, damit er die gefährliche Sicherheitslücke schliessen kann. Doch das deutsche Unternehmen schaltet auf Abwehr. Anwälte drohen Scip, sollte das Schweizer Cybersecurity-Unternehmen die Angelegenheit weiterverfolgen. Ruef ist das gewohnt: «Wir erleben leider oft, dass Unternehmen abwiegeln und nicht einsehen, welches Risiko Sicherheitslücken bergen.»

Keine Sicherheits-Updates für Medizinprodukte

In der Medizintechnikbranche mangelt es seiner Erfahrung nach an Bewusstsein für Cybersicherheit. Ruef sagt: «Es sind oft Ingenieure, nicht Informatikerinnen, die diese Produkte entwickeln, die sich wenig mit Hackerangriffen befassen und auskennen.» Ein bürokratisches Hindernis komme hinzu: Nach der Zulassung dürfe man Medizinalprodukte nicht mehr verändern. «Ganz anders als ein Laptop oder ein Smartphone, das ständig mit Updates nachgerüstet wird.» Jedes Update würde eine Neuzulassung erfordern.

Die Folge: Herzschrittmacher, Infusionspumpen, aber auch Wearables seien anfällig für Cyberangriffe, urteilt Ruef. Anders als künstliche Hüften oder Knie sind diese Geräte nämlich vernetzt. Einmal ins Herz gehackt, könnten Schrittmacher verstummen und gar töten. Sie übermitteln Daten des Körpers an andere Geräte. Und zusehends werden immer mehr Implantate und Prothesen smart und funken aus dem Körper.

In der Branche hört man solche Warnungen nicht gern. Der Hersteller Medtronic lehnt ein Interview ab, beschwichtigt aber schriftlich: Man unternehme alles, um böswillige externe Angriffe auf Medizinprodukte und deren Software auszuschliessen. «Cybersicherheit ist Patientensicherheit, weshalb Medtronic jedes Gerät und jedes System so konstruiert, dass es widerstandsfähig ist und Patienten auf der ganzen Welt in jeder Phase des Produktlebenszyklus vor neuen Cybersicherheitsbedrohungen schützt.» In der Ärzteschaft und auch in den Unternehmen mag man keine Gefahr digitaler Angriffe erkennen. «Das Risiko eines Cyberangriffs geht meines Erachtens derzeit nahezu gegen null», entgegnet der Kardiologe David Duncker von der Medizinischen Hochschule Hannover.

Attentate bleiben unbemerkt

Der Tenor ist Ruef bestens vertraut. Er bekomme oft zu hören: «Das nutzt schon niemand aus. Wen sollte das interessieren?» Er hält das für eine Fehleinschätzung und ist damit nicht allein. Gleich drei Motive für einen Angriff auf Medizintechnikgeräte erkennt Johannes Rundfeldt, Digitalexperte und Sprecher der unabhängigen Expertengruppe AG Kritis, die die Sicherheit kritischer Infrastrukturen in Deutschland verbessern möchte: «Da kann es um Individualangriffe auf Einzelpersonen gehen: Staatsoberhäupter, Generäle, Minister oder ähnliche Personen.»

Ein solches Attentat könnte seiner Einschätzung nach kaum bemerkt werden. «Man sollte vorsichtig damit sein, zu behaupten, dass es noch keinen Hackerangriff auf Medizintechnik gegeben hat», sagt Rundfeldt. «Wie wollten wir das denn feststellen, wenn ein Patient mit Herzschrittmacher an einem Herzstillstand stirbt? Die Nachweisbarkeit ist doch äusserst schwierig.»

Andere vielleicht noch bedeutsamere Motive könnten Erpressung und Datendiebstahl sein. Der Gesundheitssektor ist derzeit das beliebteste Ziel von Cyberkriminellen, wie eine Untersuchung der europäischen Cyber-Behörde Enisa 2023 zeigte. Ständig sind Unternehmen und auch Krankenhäuser Ransomware-Angriffen ausgesetzt: Dabei werden sämtliche betriebsinternen Daten von den Angreifern verschlüsselt und die Opfer dann um hohe Geldsummen erpresst. Erst bei Zahlung werden die verschlüsselten Daten wieder freigegeben.

Meist schweigen die Angegriffenen, um einen Imageschaden für sich abzuwenden, besonders, wenn sie schlecht vorbereitet waren und nach dem Angriff wie die TU Berlin über Monate arbeitsunfähig sind. Neun von zehn zahlen gemäss Erhebungen, um wieder arbeiten zu können. Immer wieder sind es die Schnittstellen zwischen den verwendeten Geräten, etwa wenn ein Schrittmacher seine Daten an eine Home-Monitoring-Station überträgt, über die Angreifer einbrechen können.

Erpressung mit Psychotherapie-Protokollen

Erst im Oktober 2024 wurden die Kliniken des Evangelischen Johannesstifts in Berlin auf diese Weise angegriffen und kämpfen noch immer mit den Folgen. Das Personal schildert eine Zeitreise in die achtziger Jahre. Vieles werde wieder auf Papier dokumentiert. Zeitweilig konnten nicht einmal die elektronischen Gesundheitskarten der Patientinnen und Patienten gelesen werden.

«Bis vor einigen Jahren war es für Cyberkriminelle ein moralisches Tabu, das Gesundheitswesen anzugreifen. Das hat sich geändert», bedauert Rundfeldt. In Finnland drangen Angreifer in das Datennetz eines Betreibers einer Software von Psychotherapiesitzungen ein und entwendeten Gesprächsprotokolle der Patientinnen und Patienten. Anschliessend wurden die Kranken selbst mit den privaten Details erpresst.

Implantate wie Insulinpumpen, Herzschrittmacher oder Defibrillatoren gegen einen Herzstillstand sind gefährdet, weil Cyberkriminelle darin ein Geschäftsmodell sehen können. Die Geräte sind Massenware; wenn sie ausser Betrieb gesetzt werden, gefährdet das nicht nur Menschenleben, sondern setzt auch die Hersteller unter Druck: Der Versuch der Erpressung liege nahe, glaubt Ruef.

In den USA ist die Sensibilität für das Risiko grösser. Das mag daran liegen, dass IT-Spezialisten 2017 dort aufzeigten, dass sie in einen Herzschrittmacher des Herstellers Abbott Laboratories, den ursprünglich das Unternehmen St. Jude Medical hergestellt hatte, eindringen konnten. Per Smartphone. Die betroffenen Herzschrittmacher liessen sich nämlich per Funksignal von Ärzten konfigurieren. Diesen kabellosen Zugang konnten aber auch Hacker nutzen und etwa die Batterie vorzeitig auf leer stellen oder die Taktrate des Schrittmachers ändern.

Mit Insulin lässt sich leicht töten

Obwohl nichts weiter passierte, reagierte die Zulassungsbehörde FDA prompt: Hunderttausende Patienten in den USA und 13 000 Betroffene in Deutschland bekamen ein Angebot für ein Sicherheits-Update, das in einer Klinik aufgespielt werden musste.

Und das war kein Einzelfall. In einem Forschungsprojekt, das bis 2020 lief, identifizierte das deutsche Bundesamt für Sicherheit in der Informationstechnik Schwachstellen bei unterschiedlichen Geräten. Es stellte fest, dass sich der Zugangscode einer Insulinpumpe leicht knacken liess und er bei allen Geräten werksseitig identisch voreingestellt war. «Ein Angreifer könnte die Kontrolle über das Gerät erlangen und einen Insulinstoss verabreichen.» Das Hormon Insulin senkt den Blutzuckerspiegel. Wird zu viel Insulin ausgeschüttet, kann jede Person – ob gesund oder krank – an Unterzuckerung sterben.

Dabei ist das Bewusstsein für die Risiken immer noch gering. Der Digitalexperte Johannes Rundfeldt erzählt von einem eigenen Krankenhausbesuch, bei dem er nach einer OP über eine Schmerzmittelpumpe Opiate verabreicht bekam. Damit drogenabhängige Nutzerinnen und Nutzer sich das Medikament nicht selbst in höheren Dosen einverleiben können, war die Pumpe mit einem Code gesichert. Doch Rundfeldt recherchierte aus Neugier und Langeweile während des Krankenhausaufenthaltes den werksseitigen Code im Handbuch des Gerätes, und siehe da: Er konnte die Schmerzmittelpumpe eigenmächtig verstellen. Der Arzt habe erstaunt reagiert.

Lieber wegducken als handeln

«Obwohl das Problem der digitalen Verwundbarkeit von Medizinprodukten seit zehn Jahren bekannt ist, ist nicht genug passiert», sagt Stefan Schulz von der Universität Trier. In einer Fachpublikation fordert er 2024 dringend mehr Aufmerksamkeit und gezielte Aufklärung der Patienten. Auch sie müssten wissen, dass Leib und Leben über Implantate angreifbar seien, auch wenn die Wahrscheinlichkeit einer Attacke auf einzelne Personen sehr gering sei.

Schulz möchte eine Kommission ins Leben rufen, die konkrete Empfehlungen für die Cybersicherheit der Medizintechnik herausgibt. Die Ärzteschaft reagiere sehr hellhörig auf das Thema, berichtet er. Aber am Ende sei die Scheu gross, auch wirklich mehr dafür zu tun – etwa in der Forschung mitzuwirken. Die Ressourcen sind knapp und die Versuchung gross, lieber gar keine Aufmerksamkeit auf Cyberrisiken zu lenken, in der Hoffnung, dass dann schon nichts passiere und auch, um Patienten nicht zu verunsichern. «Das ist eine gefährliche Mischung», findet Schulz.

Problematisch sei auch die zunehmende Verknüpfung von Medizintechnik mit dem Smartphone über Apps und via Bluetooth, findet Schulz. Immer wieder zeigen Einzelpersonen, dass über solch offene Schnittstellen besonders leicht eingedrungen werden kann.

Besser ein Gerät ohne Funktechnik

Ruef geht noch weiter: «Wenn ich einen Herzschrittmacher brauchte, fände ich das nicht so toll, wenn er über Bluetooth oder Wi-Fi Daten aus meinem Herzen herausfunkt.» Hätte er die Wahl zwischen Funktion und Sicherheit, würde er sich für die Sicherheit – ein Gerät ohne Funktechnik – entscheiden.

Der Fall des widerspenstigen Infusionspumpenherstellers, den die Firma Scip warnen wollte, nahm kürzlich eine kuriose Wendung. Nach drei Jahren bekam die amerikanische Zulassungsbehörde FDA Wind von der fortbestehenden Sicherheitslücke. Der Forschungschef der Firma, Marc Ruef, sagt: «Diese haben kurzerhand mit dem Erlöschen der Zulassung für das Produkt gedroht, wenn nicht nachgebessert wird. Daraufhin hat der Hersteller uns plötzlich um Hilfe gebeten. Wir haben mitgeholfen, die Sicherheitslücke zu schliessen.»

Einzig die FDA habe das Problem der Cyberangriffe auf Medizintechnik im Blick und die Macht, Hersteller zu Nachbesserungen zu bewegen. «Wir gehen nun immer den Weg über die amerikanische Behörde.»

Ein Artikel aus der «»